Bezpieczny system kontroli dostępu dla szpitali i placówek medycznych

W dzisiejszych czasach, gdy bezpieczeństwo staje się kwestią priorytetową w różnych sektorach społecznych, szczególnie ważne jest, aby szpitale i placówki medyczne były wyposażone w skuteczne systemy kontroli dostępu. System kontroli dostępu w obiektach medycznych pełni nie tylko rolę ochronną przed nieautoryzowanym dostępem, ale także umożliwia sprawniejsze zarządzanie przepływem pacjentów i personelu. Implementacja nowoczesnych rozwiązań w tej dziedzinie wymaga jednak gruntownej analizy potrzeb i specyfiki działania placówki zdrowotnej.

Jak wybrać system kontroli dostępu dostosowany do potrzeb szpitala?

Analiza potrzeb bezpieczeństwa placówek medycznych

Pierwszym krokiem w kierunku wdrożenia systemu kontroli dostępu jest dokładna analiza potrzeb bezpieczeństwa konkretnej placówki medycznej. Obejmuje to zrozumienie, które obszary szpitala wymagają szczególnej ochrony, na przykład apteki, laboratoria, oddziały intensywnej terapii, czy archiwa z danymi pacjentów. Określenie poziomu bezpieczeństwa dla różnych stref umożliwia zaprojektowanie systemu, który będzie efektywnie kontrolować dostęp, przy jednoczesnym zapewnieniu swobody przemieszczania się upoważnionego personelu i pacjentów.

Rozważanie funkcjonalności systemu kontroli dostępu i jego składowych

Wybór odpowiedniego systemu kontroli dostępu wymaga również rozważenia jego funkcjonalności oraz składowych elementów takich jak czytniki, kontrolery dostępu, zamki elektroniczne czy oprogramowanie. Ważne jest, aby system był elastyczny i umożliwiał łatwą konfigurację uprawnień dostępu, co pozwoli na szybką adaptację do zmieniających się potrzeb placówki. Integracja systemu z innymi używanymi technologiami, na przykład systemami monitorowania czy systemami rejestracji czasu pracy, może dodatkowo zwiększyć jego użyteczność.

Wpływ systemu kontroli dostępu na przepływ pacjentów i personelu

Dla placówek medycznych kluczowe jest, by system kontroli dostępu wspierał efektywną organizację pracy, umożliwiając przy tym swobodny dostęp dla personelu i pacjentów tam, gdzie jest to konieczne. Zaimplementowany system powinien ułatwiać monitorowanie i regulowanie przepływu osób, nie tworząc przy tym niepotrzebnych barier. Wszystko to przy zachowaniu wysokiego poziomu bezpieczeństwa i ochrony danych osobowych oraz medycznych.

Zagadnienia związane z instalacją elektronicznych zamków i czytników

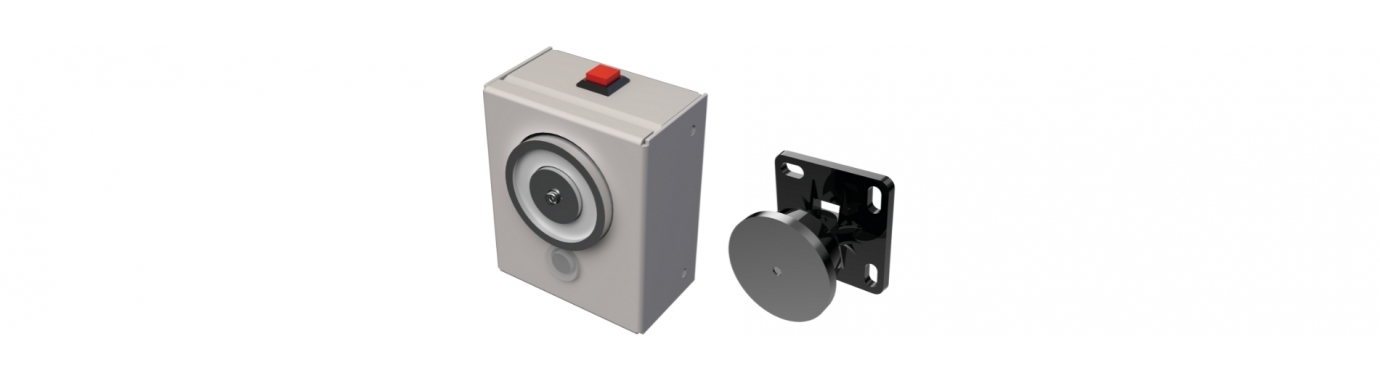

Wybór odpowiednich typów zamków do różnych stref szpitala

Instalacja systemu kontroli dostępu w szpitalu wymaga starannego doboru zamków elektronicznych, które będą odpowiadały różnym poziomom bezpieczeństwa. W obszarach o wyższych wymogach, takich jak sale operacyjne czy magazyny leków, zalecane są zamki o wysokiej klasie bezpieczeństwa, potrafiące efektywnie zapobiegać nieautoryzowanemu dostępowi. W mniej restrykcyjnych strefach można zastosować prostsze rozwiązania, które nadal zapewnią odpowiedni poziom kontroli.

W miejscach z dużym przepływem osób zwłaszcza w placówkach szpitalnych warto zainwestować w podświetlane przyciski bezdotykowe a także w przyciski specjalnie dedykowane osobom z niepełnosprawnościami, które nie tylko są podświetlone ale również większe i często zamontowane niżej niż standardowe przyciski otwarcia drzwi.

Integracja czytników identyfikacyjnych z systemem kontroli dostępu

Aby system kontroli dostępu działał sprawnie, kluczowa jest także integracja czytników identyfikacyjnych. Czytniki te mogą wykorzystywać różnorodne technologie, takie jak karty zbliżeniowe, identyfikatory RFID czy biometryczne systemy identyfikacji na podstawie odcisków palców. Wybór odpowiedniej metody zależy od potrzeb i specyfiki poszczególnych obszarów szpitala, a także od ogólnych wymogów bezpieczeństwa.

Zabezpieczenie danych i dostępu do systemu zarządzania

Wdrażanie systemu kontroli dostępu wiąże się również z koniecznością zabezpieczenia danych i dostępu do systemu zarządzania. Odpowiednie środki bezpieczeństwa, takie jak szyfrowanie danych i dwuetapowa weryfikacja tożsamości administratorów, są niezbędne do ochrony przed nieautoryzowanym dostępem i zagrożeniami cybernetycznymi. Zapewnienie bezpiecznego środowiska do przechowywania i zarządzania danymi jest kluczowe dla ochrony prywatności pacjentów i personelu.

Personalizacja dostępu i zarządzanie uprawnieniami użytkowników

Tworzenie i zarządzanie harmonogramami dostępu dla personelu

System kontroli dostępu umożliwia tworzenie szczegółowych harmonogramów dostępu dla personelu, co pozwala na dostosowanie uprawnień do indywidualnych potrzeb i godzin pracy różnych grup pracowników. Możliwe jest na przykład ograniczenie dostępu do określonych pomieszczeń poza godzinami pracy danego pracownika, co zwiększa bezpieczeństwo i kontrolę nad dostępem do wrażliwych obszarów szpitala.

Implementacja uprawnień dostępu dla personelu medycznego i służb pomocniczych

Implementacja uprawnień dostępu musi również uwzględniać różne role w szpitalu - od personelu medycznego, przez techników, do personelu pomocniczego. Umożliwienie dostępu do odpowiednich obszarów w zależności od roli i odpowiedzialności pracownika zapewnia płynność operacyjną, jednocześnie utrzymując wysoki poziom bezpieczeństwa. System kontroli dostępu powinien być na tyle elastyczny, by umożliwić szybką zmianę uprawnień w przypadku rotacji personelu czy zmiany jego zadań.

Ustawienia dostępu dla pacjentów i odwiedzających

Podczas projektowania systemu kontroli dostępu konieczne jest także uwzględnienie potrzeb pacjentów i odwiedzających. System powinien umożliwiać łatwy dostęp do ogólnodostępnych obszarów, takich jak poczekalnie czy kafeterie, przy jednoczesnym ograniczaniu dostępu do stref wymagających szczególnego zabezpieczenia. Odpowiednie skonfigurowanie systemu może również wspierać monitoring i zarządzanie ruchem odwiedzających, zwiększając bezpieczeństwo ogólne placówki.

Kontrola dostępu i rejestracja czasu pracy w placówkach medycznych

Integracja systemu kontroli dostępu z oprogramowaniem do rejestracji czasu pracy

Integracja systemu kontroli dostępu z oprogramowaniem do rejestracji czasu pracy pozwala na precyzyjne monitorowanie obecności personelu oraz zarządzanie ich czasem pracy. To nie tylko umożliwia efektywniejsze planowanie zasobów ludzkich, ale także pozwala na szybką weryfikację obecności pracowników w przypadku nieprzewidzianych sytuacji czy wypadków.

Monitoring obecności personelu oraz analiza danych

Systemy kontroli dostępu mogą współpracować z oprogramowaniem do analizy danych, umożliwiając szczegółowy przegląd wzorców obecności personelu. To wsparcie dla kierownictwa w ocenie efektywności pracy, identyfikacji obszarów wymagających dodatkowego wsparcia personelu, czy optymalizacji rozkładu godzin pracy. Takie podejście sprzyja również poprawie ogólnej jakości opieki nad pacjentami.

Zabezpieczenie dostępu do pomieszczeń z restrykcyjnymi wymogami bezpieczeństwa

Ostatnim, ale nie mniej ważnym aspektem systemu kontroli dostępu jest zdolność do zabezpieczenia dostępu do pomieszczeń z restrykcyjnymi wymogami bezpieczeństwa, jak np. sale operacyjne, laboratoria czy magazyny leków. Zacof Moderator W środowiskach wymagających wysokiego poziomu bezpieczeństwa, takich jak sale operacyjne, laboratoria badań naukowych czy magazyny leków, systemy kontroli dostępu muszą być zarówno niezawodne, jak i zaawansowane technologicznie. Aby skutecznie zabezpieczyć dostęp do tych krytycznych obszarów, należy zaimplementować wielopoziomowe strategie obejmujące zarówno fizyczne, jak i cyfrowe środki bezpieczeństwa. Oto kilka kluczowych elementów, które warto wziąć pod uwagę:

1. Autoryzacja Biometryczna: Systemy biometryczne, takie jak skanery linii papilarnych, rozpoznawanie twarzy lub tęczówki, zapewniają wysoce precyzyjną autentykację użytkowników. Ze względu na unikalność cech biometrycznych, jest to jedna z najskuteczniejszych metod kontrolowania dostępu do obszarów o wyjątkowym poziomie bezpieczeństwa.

2. Karty Dostępu z Mechanizmami Kryptograficznymi: Inteligentne karty dostępu, wykorzystujące zabezpieczenia kryptograficzne, mogą zapewnić dodatkową warstwę bezpieczeństwa. Takie karty są trudniejsze do skopiowania lub sfałszowania dzięki zaawansowanym algorytmom szyfrującym.

3. Kontrola Dostępu na Podstawie Ról: System powinien umożliwiać przypisywanie różnych poziomów dostępu w oparciu o role i obowiązki poszczególnych użytkowników. Dzięki temu, jedynie osoby autoryzowane i wykonujące określone funkcje mogą uzyskać dostęp do danych pomieszczeń.

4. Systemy Antysabotażowe: Sukcesywnie rozwijane technologie antysabotażowe, takie jak czujniki drzwi, monitoring wideo i alarmy włamaniowe, pomagają w szybkim wykrywaniu i reagowaniu na wszelkie nieautoryzowane próby dostępu.

5. Zabezpieczenia Cyberbezpieczeństwa: Ponieważ znaczenie danych i systemów cyfrowych jest coraz większe w dzisiejszym świecie, kluczową rolę odgrywają zabezpieczenia cyberbezpieczeństwa. Ochrona systemów informatycznych przed atakami zewnętrznymi, malwarem czy phishingiem stanowi podstawę dla utrzymania poufności, integralności i dostępności danych. Wdrażanie silnych mechanizmów uwierzytelniania, szyfrowanie danych, regularne aktualizacje oprogramowania i szkolenia z zakresu świadomości bezpieczeństwa dla pracowników to tylko niektóre z metod, które mogą pomóc w ochronie przed zagrożeniami cybernetycznymi.

W kontekście zabezpieczeń cyberbezpieczeństwa kluczowe jest również monitorowanie i zarządzanie ruchem sieciowym, w celu wykrywania i zapobiegania próbom nieautoryzowanego dostępu. Systemy detekcji i zapobiegania intruzjom (IDS/IPS), zapory sieciowe (firewall), oraz zaawansowane systemy ochrony punktów końcowych (endpoint protection) stanowią kolejne warstwy ochrony w hierarchicznym modelu bezpieczeństwa.

Ostatecznie, wdrażanie kompleksowej strategii bezpieczeństwa, obejmującej zarówno fizyczne, jak i cyfrowe aspekty ochrony, jest kluczowe dla zapewnienia bezpieczeństwa w środowisku korporacyjnym i instytucjonalnym. Zapewnienie przestrzegania odpowiednich przepisów i standardów, takich jak GDPR (General Data Protection Regulation) w Europie czy HIPAA (Health Insurance Portability and Accountability Act) w Stanach Zjednoczonych, dodatkowo pomaga w ochronie prywatności i danych osobowych, będąc jednocześnie w czołówce dobrych praktyk bezpieczeństwa.